医療情報システムの安全管理に関するガイドラインとは?遵守すべきポイントを徹底解説

index

2025/5/20

病院や医療機関のDX化は、電子カルテをはじめとする医療情報システムの普及に伴い一般的になりました。

その一方で医療機関がサイバー攻撃の標的となる被害は増加しています。その原因として多いのが、サプライチェーンの脆弱性が狙われて不正アクセスや感染経路となるケースです。この状況を受けて、厚生労働省では「医療情報システムの安全管理に関するガイドライン」を策定しています。

この記事では、病院や医療機関にとって遵守すべき「医療情報システムの安全管理に関するガイドライン」について解説しながら、サプライチェーンを含めたサイバーセキュリティ対策に有効な方法をご紹介します。

医療情報システムの安全管理に関するガイドラインとは

「医療情報システムの安全管理に関するガイドライン」は、医療情報システムを安全かつ適切に運用するための指針を示したガイドラインです。

医療情報システムの普及とともに、患者やスタッフの個人情報、医療用データが多く取り扱われるようになり、システムの安全性への要求が高まりました。また、医療情報システムに侵入してデータを暗号化し、復旧を条件に身代金を要求するランサムウェア攻撃も増加しています。

より巧妙かつ高度になっているサイバー攻撃に対して、医療情報システムを取り扱う医療機関と事業者に向けて制定され、現状に合わせて改訂されているのが「医療情報システムの安全管理に関するガイドライン」です。

3省2ガイドラインについて

「医療情報システムの安全管理に関するガイドライン」は、3省2ガイドラインと呼ばれているガイドラインのうちの一つです。3省2ガイドラインは、医療機関や医療事業者が電子的な医療情報システムを取り扱う際、情報保護のために従うべき指針で、厚生労働省・総務省・経済産業省が定めています。

具体的には以下の2つになります。

厚生労働省の「医療情報システムの安全管理に関するガイドライン」は、主に医療機関に向けたものです。総務省・経済産業省の「医療情報を取り扱う情報システム・サービスの提供事業者における安全管理ガイドライン」は、システムのクラウド化の広がりなどを踏まえ、医療機関などに医療情報システムを提供している事業者を対象としています。

3省2ガイドラインの主な対象者

| ガイドライン | 主な対象者 |

|---|---|

| 【厚生労働省】 医療情報システムの安全管理に関するガイドライン |

医療情報を実際に保有し、利用する医療機関 (病院、クリニック、歯科医院、薬局など) |

| 【総務省・経済産業省】 医療情報を取り扱う情報システム・サービスの提供事業者における安全管理ガイドライン |

医療情報を取り扱うシステムやクラウドサービスを提供する事業者 ※患者等の指示に基づいて医療機関から医療情報を受領する事業者も含まれる |

現在のガイドラインになるまでの流れ

それまでは厚生労働省・総務省・経済産業省がそれぞれにガイドラインを制定し「3省3ガイドライン」としていましたが、2021年8月に経済産業省と総務省の2つのガイドラインが統合され、「3省2ガイドライン」となりました。

ガイドラインの統合

| 3省3ガイドライン | 3省2ガイドライン | |

|---|---|---|

| 【厚生労働省】 医療情報システムの安全管理に関するガイドライン |

バージョンアップ | 【厚生労働省】 医療情報システムの安全管理に関するガイドライン第5.2版(2022年3月) |

| 【総務省】 クラウドサービス事業者が医療情報を取り扱う際の安全管理に関するガイドライン |

統合 | 【総務省・経済産業省】 医療情報を取り扱う情報システム・サービスの提供事業者における安全管理ガイドライン |

| 【経済産業省】 医療情報を受託管理する情報処理事業者における安全管理ガイドライン |

ガイドラインが整理・統合されたことにより、医療機関や情報システム提供事業者の負担が軽減されました。

医療情報システムのガイドラインを遵守すべき3つの理由

厚生労働省「医療情報システムの安全管理に関するガイドライン」の遵守すべき内容について確認します。主に医療機関が遵守すべき理由として、以下の3つが挙げられています。

- 患者の個人情報の保護

- 医療情報システムの共有・連携

- 医療情報システムの安全管理

1. 患者の個人情報の保護

医療情報システムで扱う情報には、患者の病歴等の機微な個人情報が含まれており、より慎重に取り扱う必要があります。適切な管理がされなければ、患者の生命に直接影響をおよぼす可能性さえあると考えられており、個人情報は漏えいなどないよう厳密に保護されなければなりません。

2. 医療情報システムの共有・連携

医療情報システムは、効率的で正確な医療行為を行う上で重要な役割を果たしています。医療情報を電子化して取り扱い、医療機関等の間で継続して正確な情報を共有・連携することで、より質の高い医療の提供につながります。

3. 医療情報システムの安全管理

機微かつ重要な医療情報を扱うシステムに求められる安全管理体制は、一般的な情報システムに求められるものよりも高い水準である必要があります。

なお、医療情報システムやそのシステム上で扱う情報に関しては、個人情報保護法やe-文書法に加えて、厚生労働省が定める医療法施行規則や法令に関連した通知などにも準拠し、対応する必要があります。

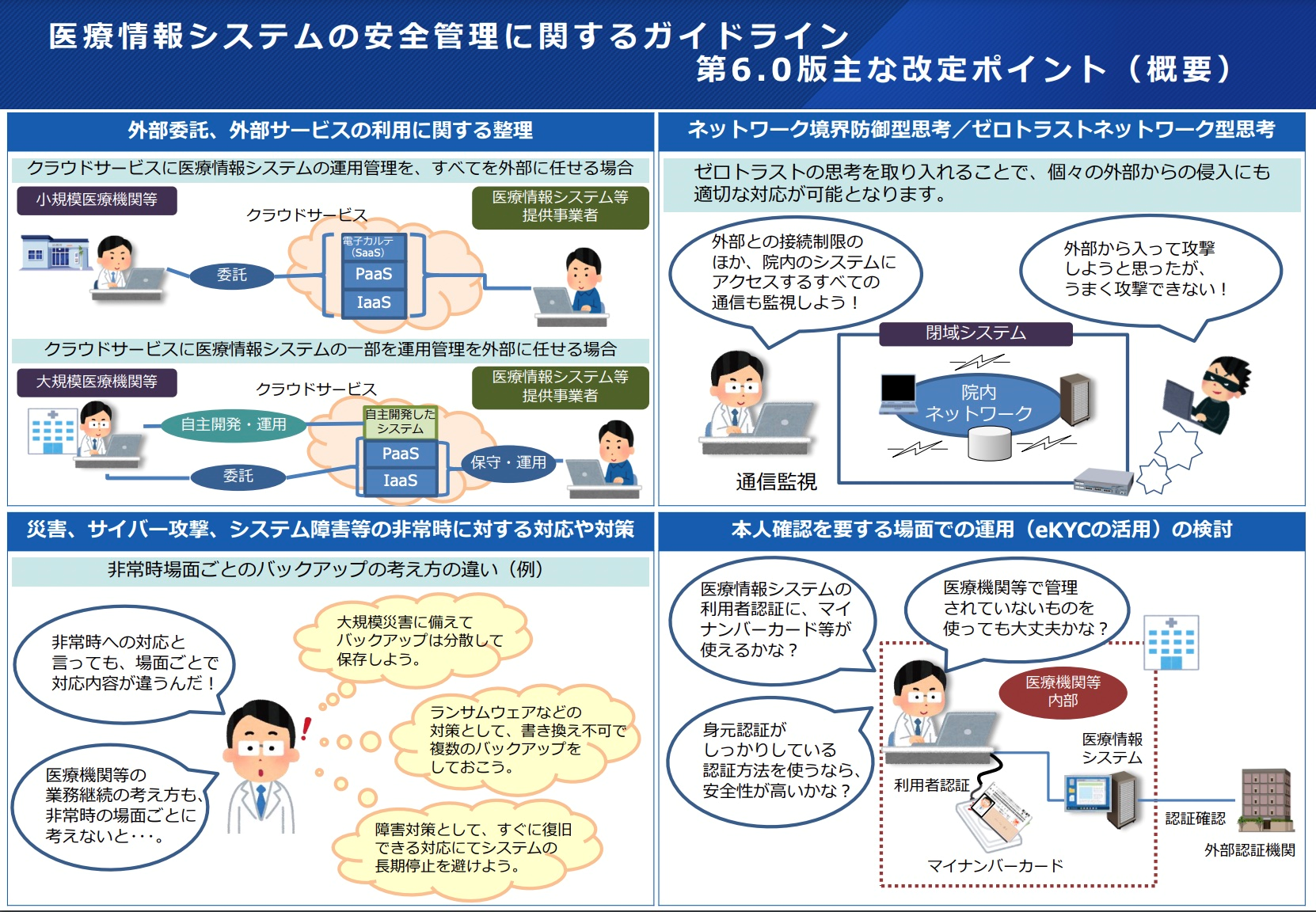

医療情報安全管理ガイドライン 第6版の改定ポイント

「医療情報システムの安全管理に関するガイドライン」はたびたび見直され、令和5年(2023年)5月改定の第6.0版が最新のバージョンです(2025年4月21日時点)。

参考:厚生労働省「医療情報システムの安全管理に関するガイドライン 第6.0版(令和5年5月)」

改定により医療機関におけるサイバーセキュリティ対策を強化し、より実効性を高めることを目的としています。

医療情報システムの安全管理に関するガイドライン 第6.0版主な改定ポイント(概要)

出典: 厚生労働省「医療情報システムの安全管理に関するガイドライン 第6 . 0版主な改定ポイント(概要)」PDF

第6版の改定ポイントは、以下の4つです。

- 全体構成の見直し

- 外部委託、外部サービスの利用に関する整備

- 情報セキュリティに関する考え方の整理

- 新技術、制度・規格の変更への対応

順番にご紹介します。

1. 全体構成の見直し

医療情報システムの安全管理に対する実効性の観点から、全体の構成が見直されました。読者と想定する属性ごとに、概説編、経営管理編、企画管理編、システム運用編に章が分かれています。

各編で想定する読者に求められる遵守事項と考え方を示すとともに、Q&Aで現状選択可能な具体的な技術についても言及するようになっています。

医療情報システムの安全管理に関するガイドライン 第6.0版の構成と想定読者

| 構成 | 想定読者 |

|---|---|

| 概説編 | 全読者向け |

| 経営管理編 | 意思決定者・経営層向け |

| 企画管理編 | システムの安全管理者向け |

| システム運用編 | システムの運用担当者向け |

2. 外部委託、外部サービスの利用に関する整備

クラウドサービスの普及に伴い、それらサービスの特徴を踏まえたリスクを整理し、医療機関とサービス提供者間の責任分界に対する内容が追加されました。

例えば、経営管理編においては、クラウドサービス事業者と医療機関との間で責任分界を書面で可視化することが求められています。また、システム運用編では、より具体的な責任の分担内容が記載されています。

3. 情報セキュリティに関する考え方の整理

近年のサイバー攻撃の実情を鑑み、従来の境界防御型の思考だけでなく、ゼロトラストネットワーク型の思考も取り入れたセキュリティ対策の実施が推奨されるようになりました。

ゼロトラストネットワークとは、組織の内部ネットワークを含むすべてのネットワークやユーザー、デバイスを一切信頼しないで検証するという前提に基づいたセキュリティモデルです。

従来のセキュリティ対策のように境界の内側は安全であるという考え方とは対照的に、ゼロトラストネットワークでは社内外を問わず、すべてのアクセス要求を信頼せず検証を行う事で、不正アクセスやシステム侵入を防御します。

4. 新技術、制度・規格の変更への対応

IT技術の発展に伴い新技術が登場し、制度や規格の変更が進んでいます。こうした背景により、技術等の導入で必要になるネットワーク機器等の安全管理措置など、整理に必要な情報が示されています。

医療情報システムのサプライチェーンもサイバー攻撃対策が必要

「医療情報システムの安全管理に関するガイドライン」第6版の改定ポイントからもわかるように、現代の医療情報システムはさまざまな業務を担う外部のサプライチェーンとネットワークでつながり構成されるようになりました。

情報セキュリティ管理が不適切な事業者がサプライチェーン上に存在する事で、医療情報システム全体がサイバー攻撃のリスクに晒されます。そのため、個々のサプライチェーン事業者のサイバーセキュリティレベルを向上させる取り組みが重要になります。

以下にその具体的な方法をご紹介します。

医療情報を外部保存する場合の委託先事業者の選定

医療情報システムを運用するには、クラウドサービスなど外部委託先事業者を選定する必要があります。その際、信頼できる委託先を選定できる基準を基に検討すると良いでしょう。

以下の点に注意する必要があります。

医療情報を外部保存する場合の委託先事業者の選定基準

| 選定基準 | 詳細 |

|---|---|

| プライバシーマーク認定またはISMS認証 | JIS Q 15001に基づくプライバシーマーク認定、またはJIS Q 27001に基づくISMS認証、もしくはそれらと同等の規格認証を受けているシステム関連事業者 |

| 安全管理に係る規定や体制の確認 | 委託先事業者の安全管理に関する規定や体制の確認 |

| 財務の健全性の確認 | 委託先事業者の財務の健全性の確認 |

| ISMAP・SOC2等の認証の取得 | ISMAP(政府情報システムのためのセキュリティ評価制度)やSOC2(受託業務に係る内部統制の保証報告書)等の認証を取得しているか確認 |

| 情報を保存する国・地域や国外法の適用可能性の確認 | 情報を保存する国・地域、適用される国外法についても確認 |

クラウドサービスなどのシステム・サービスを提供する事業者は、これらの認証の取得によって第三者評価を受ける必要があり、より厳格な情報管理が求められます。この選定基準は、厚生労働省「医療情報システムの安全管理に関するガイドライン」にも記載されています。

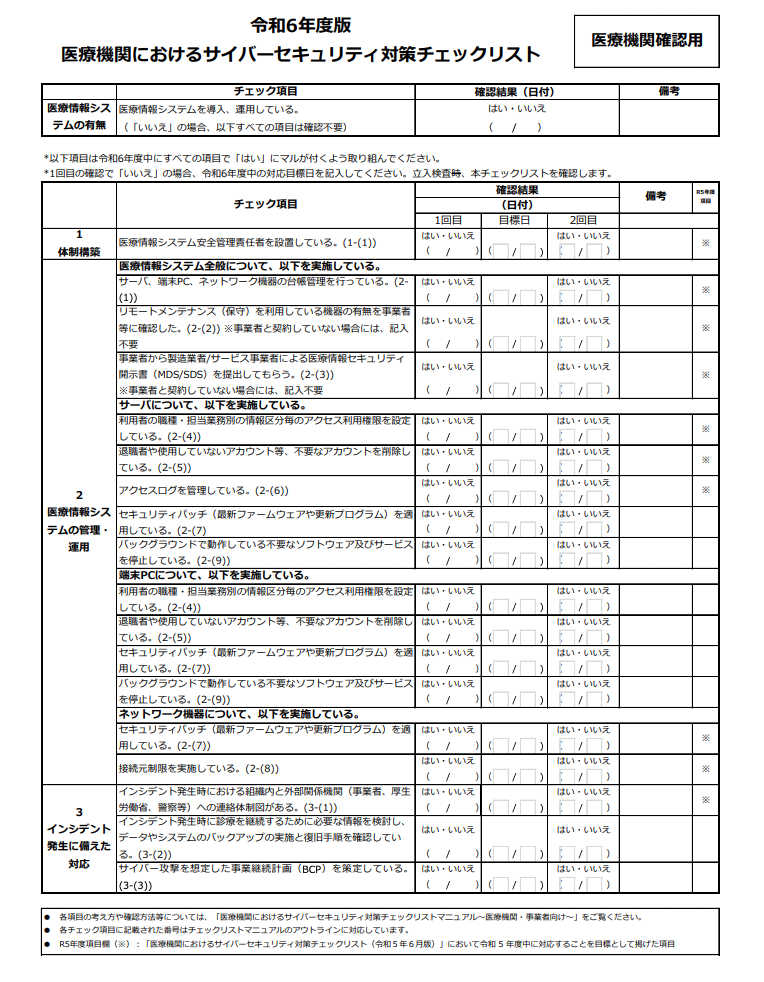

医療機関におけるサイバーセキュリティ対策チェックリストの活用

厚生労働省は「医療機関におけるサイバーセキュリティ対策チェックリスト」も公開しており、医療機関が優先的に取り組むべきサイバーセキュリティ対策についてまとめています。「医療機関確認用」と「事業者確認用」があり、医療機関は「医療機関確認用」のチェックリストを参照し、各管理策の実行性を高めるために活用しましょう。

出典: 厚生労働省「令和6年度版 医療機関におけるサイバーセキュリティ対策チェックリスト【医療機関確認用】」PDF

チェック項目は大きく以下のカテゴリーに分かれています。

- 体制構築

- 医療情報システム全般

- 医療情報システムのサーバ

- 医療情報システムのネットワーク機器

- 医療情報システムの端末PC

- インシデント発生に備えた対応

各項目の詳細を解説したマニュアルも準備されているので、参考にすると良いでしょう。(✳︎)

(✳︎)参考:厚生労働省「令和 6 年度版 医療機関におけるサイバーセキュリティ対策チェックリストマニュアル ~医療機関・事業者向け~」PDF

チェックリストを活用するためには、以下の点に留意する必要があります。

厚生労働省「医療機関におけるサイバーセキュリティ対策チェックリスト」活用のための留意点

| 留意点 | 詳細 |

|---|---|

| チェックリストの構成と確認 | チェックリストは、体制構築、医療情報システム全般、サーバ、ネットワーク機器、端末PC、インシデント対応など、複数の項目で構成されています。まずは「1回目」のチェックで現状を確認し、2回目のチェックで「はい」になるよう対策を進めていきましょう |

| 優先順位の設定 | チェックリストには「令和6年度中」といった対応期限が記載されています。まずは直近の期限の項目に絞って取り組むとよいでしょう |

| ベンダーとの連携 | 医療機関のみの対応が難しい項目については、ベンダーなどと協力してチェックを進めることを検討します |

| 定期的な確認と更新 | 医療法第25条第1項に基づく立ち入り検査では、サイバーセキュリティに関する項目が追加されており、チェックリストも確認されます。日頃の確認に加え、立ち入り検査前には改めてチェックリストを用いてサイバーセキュリティ対策の状況を確認しましょう |

| IT資産管理ツールの導入検討 | チェックリストの中には手作業での対応が難しい内容も含まれるため、IT資産管理ツールの導入を検討し、要件を満たせるようにしましょう |

| 事業継続計画(BCP)の策定 | サイバー攻撃を想定した事業継続計画(BCP)を策定しましょう。インシデント発生時に診療を継続するために必要な情報を検討し、データやシステムのバックアップの実施と復旧手順を確認します |

| MDS/SDSの提出 | 事業者から製造業者/サービス事業者による医療情報セキュリティ開示書(MDS/SDS)を提出してもらう。情報機器・システム・サービスが「医療情報システムの安全管理に関するガイドライン」に準拠しているかを確認するために、MDS/SDS を用いた点検を行いましょう |

これらのサイバーセキュリティ対策を効率的に進めることで、医療機関は安全に医療情報システムを運用することができます。

医療情報システムのサイバーセキュリティ対策ならIIJ Safous シリーズ

お伝えした通り、医療情報システムの安全管理に関するガイドライン 第6.0版では、情報セキュリティに関する考え方の整理において、境界防御型思考とゼロトラスト思考をうまく組み合わせて外部からの侵入にも適切な対応を可能にするよう示し、ゼロトラストネットワーク型思考を取り入れることが明記されました。

この他にもシステムのネットワーク環境における脆弱性等に対するセキュリティ診断の定期的な実施が重要であると記載されています。

IIJではゼロトラストセキュリティを統合的に実現するサービス「IIJ Safousシリーズ」を提供しています。なかでも、IIJ Safous ZTAはガイドラインで求められているネットワークに関する安全管理措置に最適なソリューションです。

- VPNではなくゼロトラストの仕組みを採用し、リモート環境から情報資産にアクセスする際のセキュリティを大幅に強化

- 高度なユーザー認証と権限管理機能を提供し、情報資産への安全なアクセスを実現

- リモート環境側の端末にエージェントは不要、迅速な展開と利用開始を実現

また、IIJ Safous Security Assessmentは攻撃者からの狙われやすさを可視化するアタックサーフェス診断サービスです。自社以外のセキュリティリスクを把握する手段として活用いただけるため、医療情報システムの運用に関わるサプライチェーン全体のリスク評価として最適です。

病院や医療機関におけるサイバーセキュリティ対策をご検討なら、ぜひ参考にしてみてください。

サービスについてより詳しくは、下記からご参照ください。

【公式】IIJ Safous Security Assessment

【無料】Safous Security Assessment の資料は下記バナーからダウンロードできます。